Détecter un virus

Pré-requis :

Windows 7 / 8.1 / 10

Connexion et Navigateur internet

(Internet Explorer, Chrome, Mozilla,…)

Prévoir 30 min à 2 heures

DÉTECTER UN VIRUS

Votre antivirus paraît fonctionner mais vous vous méfiez : l’ordinateur se comporte étrangement.

Vous avez raison de douter et nous vous expliquons comment mettre fin à ses doutes.

En effet, certains virus parviennent à prendre le contrôle de l’antivirus, et vous faire croire que tout va bien…

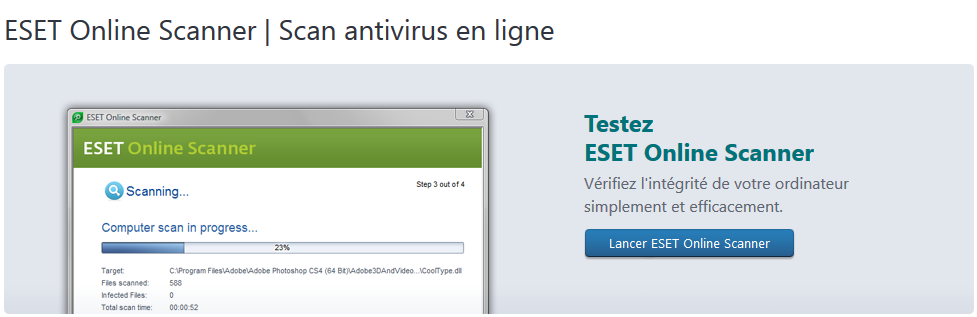

Détectez et supprimez les logiciels malveillants de votre PC avec un outil puissant et convivial basé sur le même moteur d’analyse ThreatSense ® ayant les mêmes bases de signatures qu’ESET Smart Security et ESET NOD32 Antivirus, simplement via votre navigateur web. Ces bases de signatures sont celles utilisées aux Ateliers Informatiques dans le cadre de nos dépannages en atelier.

Étape 1 : Se connecter au site ESET pour installer l’outil

Ouvrir la page ESET Online Scanner, de préférence avec Internet Explorer (le support avec Firefox, Chrome et Opera est toutefois assuré)

Cliquez sur « Lancer ESET Online Scanner »

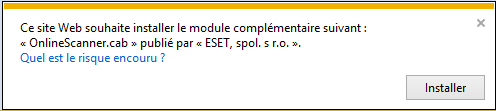

Si ESET Online Scanner a été lancé avec Internet Explorer, Accepter les conditions d’utilisation et cliquer sur le bouton « Start »

Puis installer le module complémentaire OnlineScanner.cab (s’il vous est demandé)

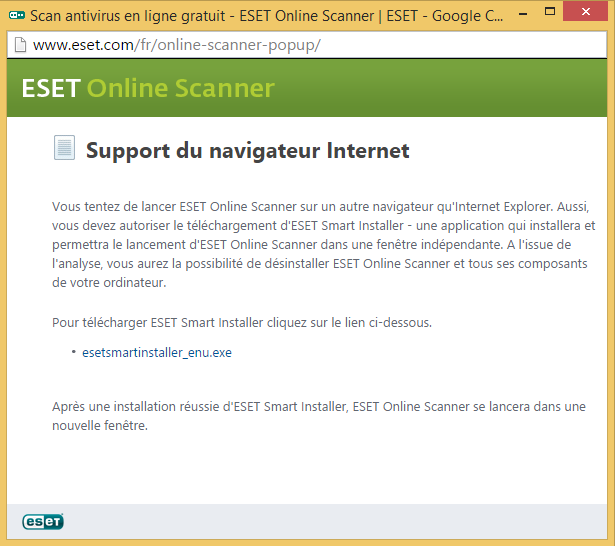

Si ESET Online Scanner a été lancé avec un autre navigateur (Safari, Firefox, Chrome, Opera), télécharger ESET Smart Installer :

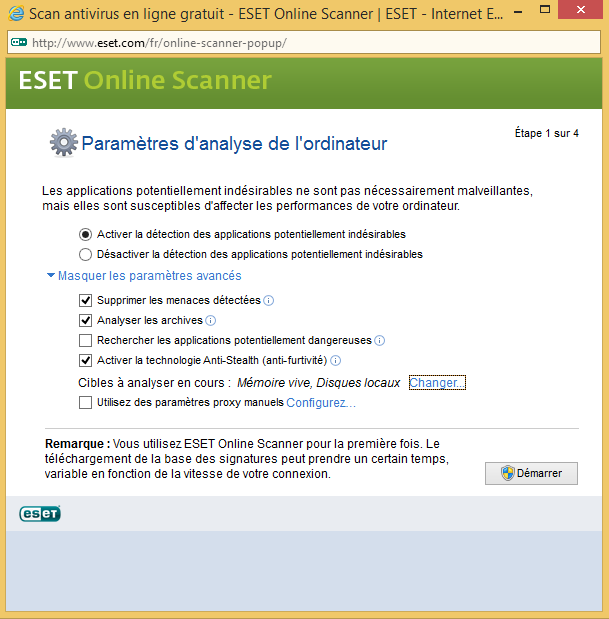

Étape 2 : Paramétrer les options de recherche de virus

Les paramètres d’analyse :

– Cocher « Activer la détection des applications potentiellement indésirables »

Cliquer sur « Paramètres avancés » et cocher les cases suivantes :

– Supprimer les menaces détectées

– Analyser les archives

– Activer la technologie Anti-Stealth (anti-furtivité)

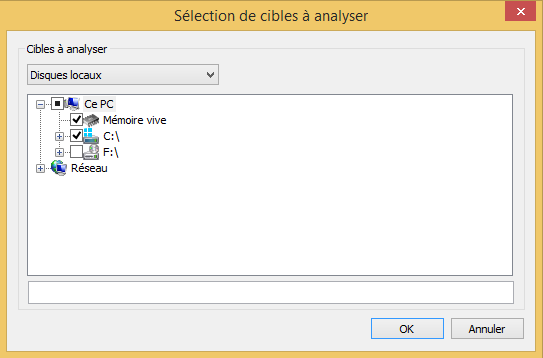

Pour sélectionner les lecteurs à analyser, cliquer sur Changer…

Sélectionner Mémoire vive et le (ou les) lecteur(s) à analyser

Valider par OK

Vous pouvez maintenant cliquer sur « Démarrer ».

Une fenêtre « Contrôle de compte d’utilisateur » vous demande d’autoriser l’exécution, répondre par « Oui ».

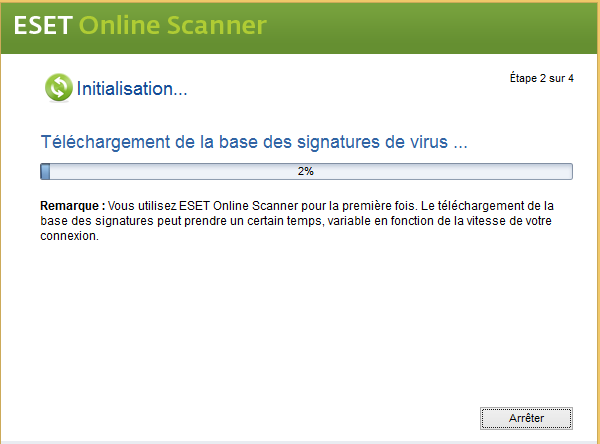

Étape 3 : Téléchargement de la base virale

Patienter le temps du téléchargement de la base de données.

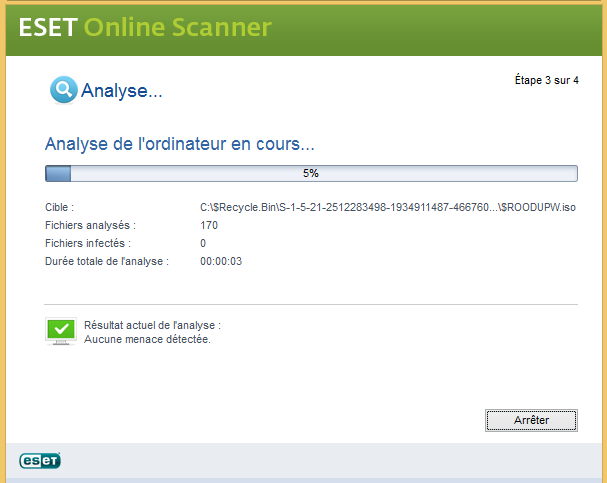

L’analyse du système se lance. Patienter le temps de l’analyse.

Selon la quantité de données à analyser, le scan peut être assez long.

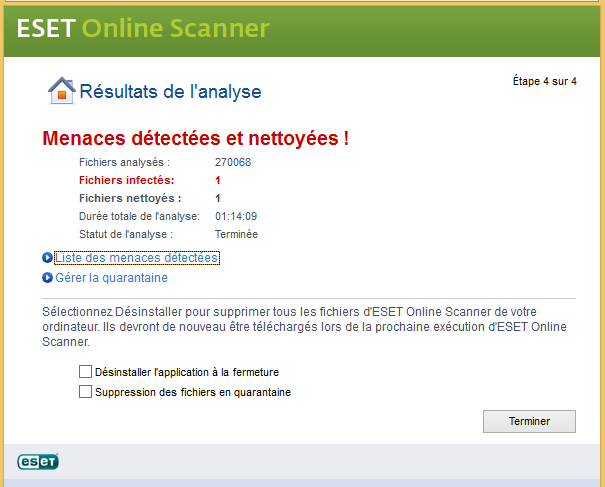

Étape 5 : Résultats de l’analyse

En fin d’analyse :

Soit ESET Online Scanner n’a détecté aucune menace vous n’avez pas d’infection, vous pouvez vous arrêter là.

Soit ESET Online Scanner a détecté des éléments, ce qui veut dire que votre antivirus n’est pas suffisamment efficace pour vous protéger :

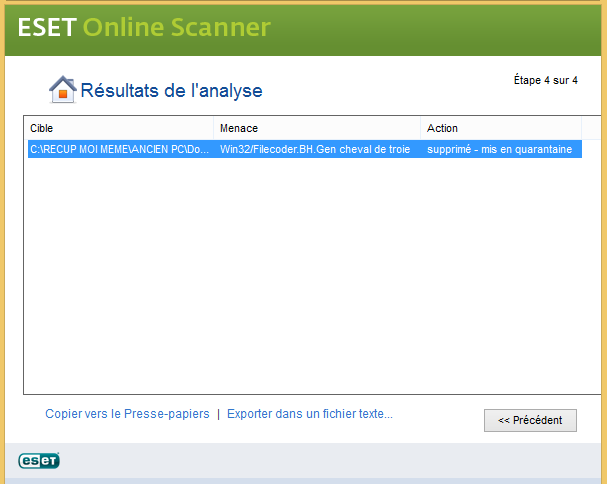

Cliquer sur « Liste des menaces détectées« .

– Cliquer sur Exporter dans un fichier texte et enregistrer le fichier sur le bureau

– Nous vous invitons à nous envoyer ce rapport en remplissant le formulaire en bas de page avec vos coordonnées (Nom, prénom, e-mail et numéro de téléphone).

Nous vous recontacterons pour vous proposer une solution fiable et pérenne dans le temps.

Toutes les infiltrations et les fichiers infectés sont placés en quarantaine par défaut. Les fichiers en quarantaine ne représentent plus une menace pour votre ordinateur, parce qu’ils sont isolés du système d’exploitation. Vous pouvez restaurer les fichiers sélectionnés ou les supprimer de la quarantaine.

Attention ! Ne restaurer les fichiers de la quarantaine que si vous êtes sûr qu’ils ne sont pas des logiciels malveillants ou des fichiers infectés. Ne pas désinstaller l’application ni supprimer la quarantaine sans l’avis d’un technicien Les Ateliers Informatiques, en particulier si la case « Rechercher des applications potentiellement dangereuses » a été cochée.